Egyre kifinomultabb módszereket alkalmaznak a kiberbűnözők: ezúttal YouTube-videókon keresztül terjesztenek egy újfajta adatlopó kártevőt, az Arcane stealert, amely főként orosz nyelvű felhasználókat céloz – derült ki a Kaspersky legfrissebb elemzéséből.

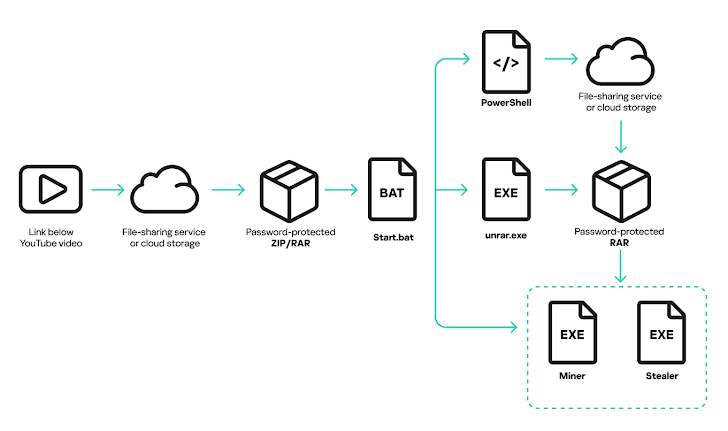

A támadók hamis játékcsalásokat kínáló videókat töltenek fel, amelyek leírásában jelszóval védett archívumhoz vezető linket helyeznek el. A letöltött archívum egy start.bat nevű fájlt tartalmaz, amely PowerShell segítségével további fájlokat tölt le, és automatikusan elindít két beágyazott végrehajtható állományt. Ezzel egyidőben kikapcsolja a Windows SmartScreen védelmét, és kivételként kezeli a meghajtók gyökérkönyvtárait.

A két fájl közül az egyik egy kriptovaluta bányász, míg a másik – a VGS nevű adatlopó – korábban a Phemedrone Stealer egyik változata volt. 2024 novembere óta azonban ezt egy új, eddig nem dokumentált malware, az Arcane váltotta fel.

Az Arcane különösen széleskörű adatgyűjtési képességekkel rendelkezik. A célpontok közé tartoznak:

- VPN-kliens programok: OpenVPN, NordVPN, ProtonVPN, CyberGhost stb.

- Hálózati segédprogramok: ngrok, Playit, Cyberduck, FileZilla

- Üzenetküldő alkalmazások: Skype, Telegram, Discord, Signal, ICQ stb.

- Email kliensek: Microsoft Outlook

- Játékplatformok: Steam, Epic Games, Riot, Roblox, Minecraft-kliensek stb.

- Kriptotárcák: Exodus, Electrum, Coinomi, Atomic Wallet és mások

Emellett az Arcane képes képernyőképek készítésére, futó folyamatok listázására, elmentett Wi-Fi hálózatok és jelszavaik megszerzésére is. A malware a Windows beépített Data Protection API (DPAPI) segítségével próbálja megszerezni a böngészők által titkosított adatokat, például jelszavakat, sütiket és automatikusan kitöltött adatokat. Ezt egy Xaitax nevű eszközzel egészíti ki, amellyel a titkosítási kulcsokat is visszafejti.

További trükkje, hogy Chromium-alapú böngészők esetén egy debuggolt példányt indít el, amelyből külön módszerrel szerzi meg a sütiket.

A támadók emellett elindították az ArcanaLoader nevű betöltőprogramot is, amely szintén játékcsalásként hirdeti magát, de valójában a stealert juttatja el az áldozatokhoz.

A kampány elsősorban Oroszországot, Fehéroroszországot és Kazahsztánt célozza. A Kaspersky szerint a kampány jól mutatja, mennyire alkalmazkodóképesek a kiberbűnözők, akik folyamatosan frissítik eszköztárukat és terjesztési módszereiket.